Acessar um site que tenha HTTPS é quase um pré requisito hoje em dia. Além de ser recomendável pelos...

Veja como automatizar a geração de certificados SSL e usar no servidor do seu ambiente de desenvolvi...

Confira neste artigo o que é um certificado SSL e como ele funciona.

As empresas sempre buscam aprimorar os seus processos para a obtenção de melhores resultados. Profis...

Veja nesse artigo como subir uma função para o AWS Lambda para converter HTML para PDF usando wkhtml...

Neste artigo veremos o que é e qual a finalidade da Autenticação e Autorização em aplicações.

Veja como funcionam as trilhas e sub-trilhas de certificação da Microsoft para desenvolvedores.

Aprenda a configurar o método de pagamento PagSeguro em sua loja WooCommerce.

Aplicar os métodos de QA geram confiança e segurança aos clientes, indicando que os seus produtos te...

Com certeza, ao navegar na internet, você já viu no começo da URL o protocolo HTTPS. Mas, você sabe...

Existem muitas pessoas mal intencionadas que fazem uso da internet para aplicar golpes: um deles é o...

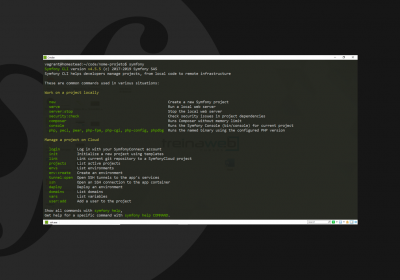

Nesse artigo falaremos sobre o utilitário de linha de comando symfony. Veremos como realizar a criaç...

Veja nesse artigo algumas dicas para você que deseja trabalhar com TI no exterior.

Dentre as modalidades de estudo que temos, será que vale a pena escolher um curso à distância?

Cuidar da segurança é um dos pilares para a sustentação de qualquer aplicação na web. Sem o mínimo n...

O Firebase é uma plataforma do Google que contém um conjunto de ferramentas e infraestrutura para aj...

Veja as várias possibilidades do que podemos fazer com o NPM.

Está em dúvida se uma certificação vale a pena? Veja cinco motivos que podem te ajudar a tomar essa...

Conheça mais sobre o OpenShift e como ele funciona.

Veja nesse artigo algumas dicas para ter um e-commerce de sucesso.